Passive DNS

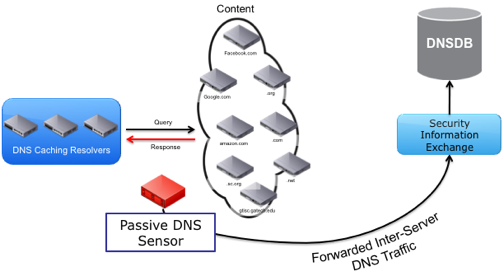

La Passive DNS Replication è una tecnica, inventata da Florian Weimer nel 2004, per costruire zone di replica DNS senza la cooperazione degli amministratori delle zone, basandosi sulla cattura delle risposte name server. Come illustrato da Merike Kaeo dell’Internet Systems Consortium nella presentazione Passive DNS A Tool that is Making a Difference in Tracking Down Criminal Activity On The Internet tenuta all’Asia Pacific Regional Internet Conference on Operational Technologies nel 2012 (APRICOT 2012: February 2012, New Delhi) l’idea che sta alla di base del passive DNS è quella di catturare le query DNS e memorizzarle in un database per poter poi eseguire successivamente query al fine di ricavare informazioni:

- Inter-server DNS messages are captured by sensors and forwarded to a collection point for analysis

- After being processed, individual DNS records are stored in a database where they can be indexed and queried

Questions that can be answered using a Passive DNS Database

- Where did this domain name point to in the past?

- What domain names are hosted by a given nameserver?

- What domain names point into a given IP network?

- What subdomains exist below a certain domain name?

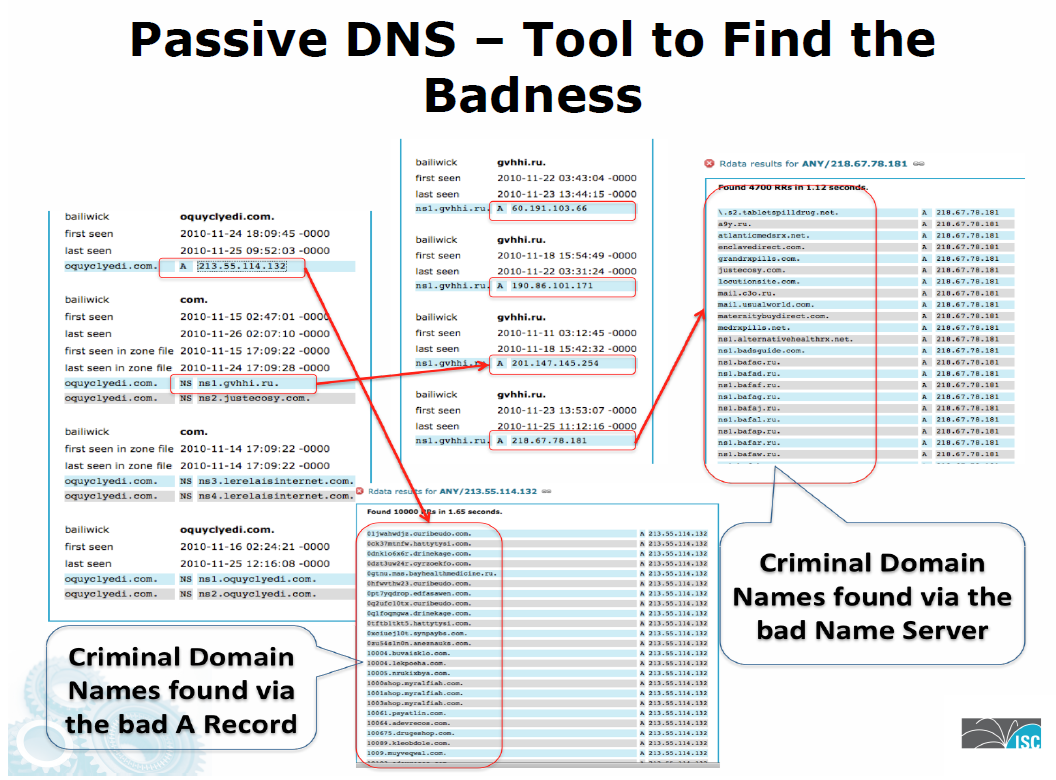

Questa tecnica può essere utile per capire se vi siano tentativi di rendere disponibili record DNS malevoli.

A riguardo si veda anche il post Join The Global Passive DNS (pDNS) Network Today & Gain Effective Tools To Fight Against Cyber Crime in cui viene indicato che il progetto DNS Database (DNSDB) originariamente gestito dal Internet Systems Consortium è stato esternalizzato nel 2013 ed affidato alla società Farsight Security, Inc. ed è disponibile al seguente https://www.dnsdb.info. L’Internet Systems Consortium mette a disposizione anche una serie di tool e risorse gratuite disponibili al seguente Free Tools and Resources For DNS and DHCP system administrators tra cui Passive DNS on github:

“Passive DNS is a tool to collect DNS records passively to aid Incident handling, Network Security Monitoring (NSM) and general digital forensics”.

L’utilizzo del Passive DNS può anche diventare utile per l’individuazione di bot(net) e server di Comando e Controllo (C&C) mediante correlazione e analisi dei log DNS e integrazione sistemi Passive DNS tramite cui, come visto precedentemente, è possibile ricavare:

- lo storico delle corrispondenze nome dominio con indirizzo IP;

- i nomi di dominio gestiti da un NameServer;

- i nomi di dominio che puntano ad una sottorete IP;

- i sottodomini di uno specifico dominio.

A riguardo si veda l’articolo Investigating Security Incidents with Passive DNS.

Per altri tool e servizi tramite cui implementare ricerche Passive DNS si vedano:

- VirusTotal Public API v2.0 – Retrieving IP address reports (includes Passive DNS)

- VirusTotal Public API v2.0 – Retrieving domain reports (includes Passive DNS)

- CIRCL Passive DNS

- mnemonic’s PassiveDNS service lets you look up domains and IPs and what they’ve recently resolved to without performing an actual DNS query