Vulnerabilità nell’Intel Management Engine (Intel-SA 00086)

Mark Ermolov e Maxim Goryachy di Positive Technologies hanno collaborato con Intel per la scoperta di varie vulnerabilità trattate nei bollettini di sicurezza CVE-2017-5705, CVE-2017-5706 e CVE-2017-5707. Per avere informazioni su questa vulnerabilità e sui relativi bollettini sulla sicurezza si veda l’INTEL-SA-00086 – Intel Q3’17 ME 11.x, SPS 4.0, and TXE 3.0 Security Review Cumulative Update.

Infatti inseguito a vari report di sicurezza di ricercatori indipendenti che si sono susseguiti negli ultimi mesi, Intel ha iniziato ad analizzare il firmware di alcuni componenti chiave delle sue piattaforme come Management Engine (ME), Trusted Execution Engine (TXE) e Server Platform Services (SPS) rilevando una serie di gravi vulnerabilità. Tali falle consentono di eseguire codice non firmato nel Management Engine che gira su un processore fittizio e sfrutta una versione modificata del sistema operativo MINIX bypassando le misure di sicurezza integrate dalla CPU o i classici software di sicurezza.

Per maggiori dettagli è possibile leggere il post Intel fixes vulnerability found by Positive Technologies researchers in Management Engine del 23 novembre 2017 sul blog di Positive Technologies nel quale viene descritto che una delle vulnerabilità riguarda l’Intel Management Engine che è un microcontrollore proprietario integrato nella Platform Controller Hub (PCH) con un set di periferiche built-in che. La PCH veicola quasi tutte le comunicazioni tra la CPU e i device esterni e di conseguenza l’Intel ME ha praticamente accesso a tutti i dati nel computer. I ricercatori di Positive Technologies hanno scoperto una vulnerabilità che consente di eseguire codice non firmato sul PCH di tutti i chipset per Skylake e successivi.

“For example, attackers could target computers with a vulnerable version of Intel ME in order to implant malware (such as spyware) in the Intel ME code. This would be invisible to most traditional protection methods, since the malware is running on its own microprocessor—one separate from the CPU, which is used to run most operating systems and security software. Because the malware would not visibly impact performance, victims may not even suspect the presence of spyware that is resistant both to OS reinstalls and BIOS updates.”

Nel post Disabling Intel ME 11 via undocumented mode del 28 agosto 2017 sempre sul blog di Positive Technologies vengono fornite ulteriori informazioni sull’Intel ME:

“Intel Management Engine is a proprietary technology that consists of a microcontroller integrated into the Platform Controller Hub (PCH) chip and a set of built-in peripherals. The PCH carries almost all communication between the processor and external devices; therefore Intel ME has access to almost all data on the computer. The ability to execute third-party code on Intel ME would allow for a complete compromise of the platform. We see increasing interest in Intel ME internals from researchers all over the world. One of the reasons is the transition of this subsystem to new hardware (x86) and software (modified MINIX as an operating system). The x86 platform allows researchers to make use of the full power of binary code analysis tools. Previously, firmware analysis was difficult because earlier versions of ME were based on an ARCompact microcontroller with an unfamiliar set of instructions.”

I sistemi che sono interessati da questa vulnerabilità sono quelli che utilizzano Intel ME Firmware dalla versione 11.0.0 alla 11.7.0, SPS Firmware versione 4.0 e TXE versione 3.0 e tali versioni di firmware possono essere presenti in vari processori:

- 6th, 7th, and 8th generation Intel Core Processor Family

- Intel® Xeon Processor E3-1200 v5 and v6 Product Family

- Intel® Xeon Processor Scalable Family

- Intel® Xeon Processor W Family

- Intel Atom C3000 Processor Family

- Apollo Lake Intel Atom Processor E3900 series

- Apollo Lake Intel Pentium Processors

- Intel® Celeron G, N, and J series Processors

Nell’articolo Intel® Management Engine Critical Firmware Update (Intel-SA-00086) è possibile scaricare l’Intel-SA-00086 Detection tool disponibile per Windows e Linux che verifica se il sistema è vulnerabile o se potrebbe essere vulnerabile. In caso di vulnerabilità occorrerà installare l’aggiornamento del BIOS che verrà rilasciato dal produttore del sistema o della mainboard a cui Intel provveduto a fornire i necessari aggiornamenti firmware e software.

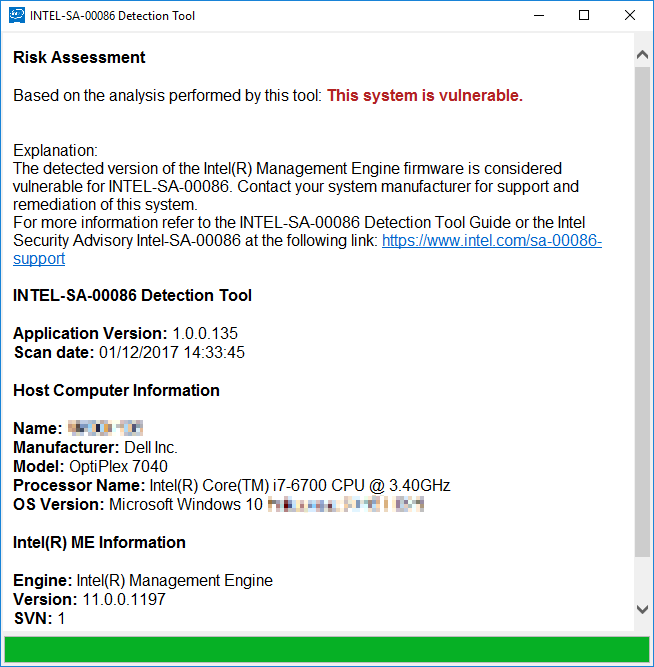

Di seguito l’esito della verifica eseguita tramite l’INTEL-SA-00086 Detection Tool su di un computer Dell OptiPlex 7040:

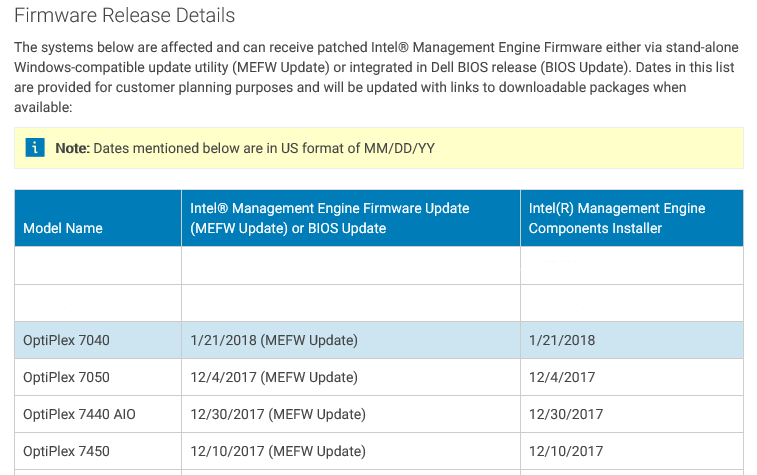

I produttori convolti sono elencati nell’articolo Intel® Management Engine Critical Firmware Update (Intel-SA-00086) con i link al relativo supporto per verificare se è già disponibile un aggiornamento per i vari sistemi o conoscere la data di rilascio (a esempio per alcuni sistemi occorrerà attendere il 2018). Ad esempio per il computer su cui è stato fatto il controllo un Dell OptiPlex 7040 in base alle indicazioni fornite nell’articolo Dell Client Statement on Intel ME/TXE Advisory (INTEL-SA-00086) pubblicato nella Knowledge Base di Dell gli aggiornamenti necessari a risolvere la vulnerabilità non saranno disponibili prima del 21 gennaio 2018:

I Produttori coinvolti dalla vulnerabilità sono:

- Acer

- ASUS

- Compulab

- Dell Client

- Dell Server

- Fujitsu

- Getac

- GIGABYTE

- HP Inc.

- HPE Servers

- Intel® NUC, Intel® Compute Stick, and Intel® Compute Card

- Lenovo

- MS

- Oracle

- Panasonic

- Quanta/QCT

- Supermicro

- Toshiba

- Vaio

Per ulteriori approfondimenti tecnici sulla tecnologia alla base di questa vulnerabilità e le possibili ripercussioni che questa problematica di sicurezza potrà avere visto l’ampio numero di sistemi coinvolti sia Server che Client si veda l’articolo Google Working To Remove MINIX-Based ME From Intel Platforms pubblicato su tom’s HARDWARE l’8 novembre 2017 in cui viene riportato che un Google engineer,Ronald Minnich, ha rivelato all’Embedded Linux Conference che Google sta lavorando per rimuovere l’Intel ME dai propri datacenter:

“Intel’s Management Engine (ME) technology is built into almost all modern Intel CPUs. At the Embedded Linux Conference, a Google engineer named Ronald Minnich revealed that the ME is actually running its own entire MINIX OS and that Google is working on removing it. Due to MINIX’s presence on every Intel system, the barebones Unix-like OS is the most widely deployed operating system in the world.”

“What’s concerning Google is the complexity of the ME. Public interest in the subject piqued earlier this year when a vulnerability was discovered in Intel’s Active Management Technology (AMT), but that’s just a software that runs on ME–ME is actually an entire OS.”

[…] avevo descritto nel post Vulnerabilità nell’Intel Management Engine (Intel-SA 00086) una delle attività più urgenti da espletare nelle infrastrutture informatiche è quella di […]