Consentire ad utenti non amministratori di aggiungere computer a dominio

Come descritto nelle KB243327 Default limit to number of workstations a user can join to the domain, KB251335 Domain Users Cannot Join Workstation or Server to a Domain e KB314462 “You Have Exceeded the Maximum Number of Computer Accounts” Error Message When You Try to Join a Windows XP Computer to a Windows 2000 Domain per impostazione predefinita in Windows 2000 e successi tutti gli utenti autenticati possono eseguire il join a dominio di 10 computer, tale limite non vale per i membri dei gruppi di Active Directory Administrators e Domain Administrators:

By default, Windows 2000 allows authenticated users to join ten machine accounts to the domain.

This default was implemented to prevent misuse, but can be overridden by an administrator by making a change to an object in Active Directory.

Note that users in the Administrators or Domain Administrators groups, and those users who have delegated permissions on containers in Active Directory to create and delete computer accounts, are not restricted by this limitation.

Per consentire ad un utente o ad un gruppo di utenti di eseguire il join a dominio senza limitazione è possibile utilizzare più metodi:

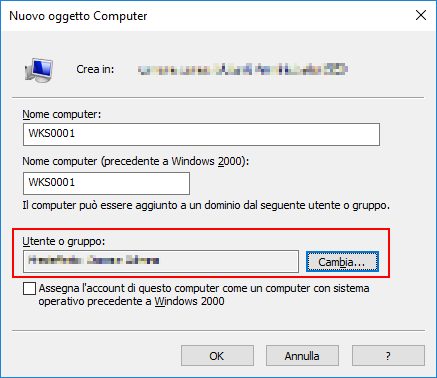

Metodo 1: Creare prima l’account computer e assegnarlo al gruppo o all’utente che eseguirà il join a dominio

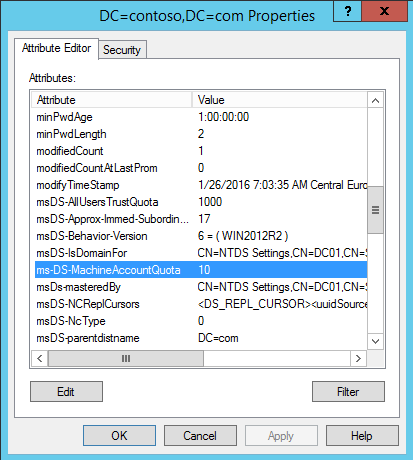

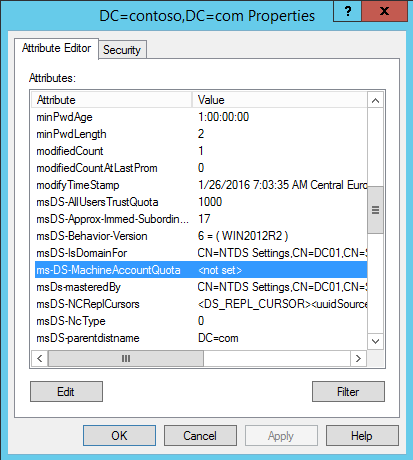

Metodo 2: Modificare il limite di default relativo al numero di computer di cui è possibile eseguire la join a dominio

Per modificare tale limite è possibile avviare Adsiedit.msc con le credenziali di amministratore di dominio per modificare l’attributo ms-DS-MachineAccountQuota del dominio.

Per disabilitare il limite è possibile non impostare alcun valore.

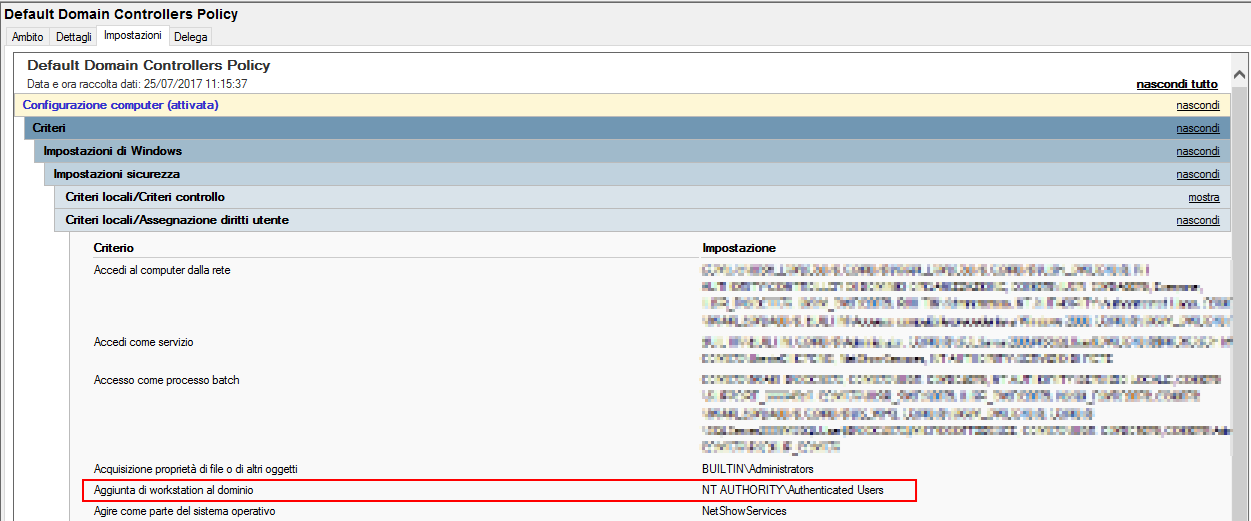

Per sicurezza è consigliabile che gli Autheticated Users non possano eseguire la join a dominio dei computer modificando la Default Domain Policy per consentire l’aggiunta di workstation al dominio solo all’utente o al gruppo designato.

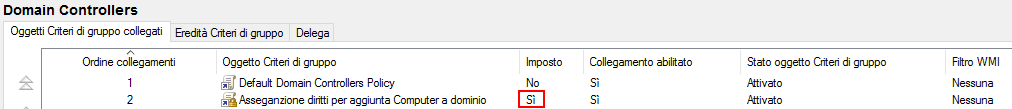

In alternativa è possibile creare una Group Policy connesso all’Organization Unit Domain Controllers per sovrascrivere l’impostazione “Aggiunta di workstational dominio”:

Il blocco del join a dominio da parte degli Authenticated Users è anche una best practices suggerita nel post Who can add workstation to the domain da Rafal Sosnowski (membro del Microsoft Dubai Security PFE Team):

During my numerous Security Audits and Assessments I deliver to customers, I usually discover too wide permissions and user rights configured in Active Directory. One of them is “Add Workstation to the Domain”

It is important to control who can add new machines to our AD environment. Although we can enforce various security settings via GPO on newly added machines, user could join machine which is not configured according to our security standards and at the same time having ownership of various objects in the system (local admin account, ACLs on file system etc.).

Si noti che la Group Policy Add workstations to domain si applica solo ai domain controllers.

Metodo 3: Concedere i privilegi Access Control Entries (ACEs) “Create Computer Objects” e “Delete Computer Objects” Access Control Entries (ACEs) al gruppo o all’utente che eseguirà il join a dominio

Tale privilegi dovranno essere concessi sul container Compters mediante il tab Sicurezza delle proprietà oppure è possibile utilizzare la delegation, a riguardo si vedano i seguenti:

- KB251335 Domain Users Cannot Join Workstation or Server to a Domain

- Who can add workstation to the domain

Utilizzando la Delegation l’impostazione del limite definito in ms-DS-MachineAccountQuota verrà ignorata, inoltre volendo è possibile cambiare il default Computer container per utilizzare una OU specifica tramite il comando redircmp.

Conclusioni

Tramite la Delegation è possibile controllare in modo granulare non solo chi può eseguire la join a dominio, ma anche le atre attività e quindi nonostante l’implementazione della Delegation richieda un carico amministrativo più elevato se nella gestione dell’infrastruttura si vogliono suddivide le attività su utenti e gruppi differenti questa è l’approccio più corretto come indicato anche da Rafal Sosnowski:

I do recommend using delegation and remove all users from “Add workstation to the Domain” from Default Domain Controller Policy except Administrators (as contingency plan). Also you can reduce ms-DS-MachineAccountQuota value to 0.

Se invece esiste un solo utente o gruppo che deve occuparsi dell’amministrazione dei computer può essere sufficiente utilizzare la GPO Add workstations to domain per concedere solo a tale utente o gruppo il privilegio di aggiungere i computer al dominio e non impostare alcun valore nell’attributo ms-DS-MachineAccountQuota.

Si noti che come già indicato nella KB243327 e ribadito anche da Rafal Sosnowski, i membri dei gruppi di Active Directory Administrators e Domain Administrators hanno sempre per delega i privilegi per aggiungere computer a dominio:

So you might ask: although I configure delegation only on specific OU, and “Add workstation to the domain” is empty why Domain Admins can still add machines to the domain?

This is because “Administrators” group (containing Domain Admins) has direct and explicit ACL permissions to create Computer objects. This permission is assigned on the domain level with propagation enabled.