Privileged access management

Windows Server 2016 introdurrà una serie di miglioramenti in ambito Active Directory Domain Services e Security circa la funzionalità Privileged access management (PAM) che si basa basa sul principio della just-in-time (JIT) administration e che opera in combinazione con le funzionalità correlate per Just Enough Administration (JEA).

L’obbiettivo di PAM è quello mitigare la sicurezza relativa all’infrastruttura Active Directory per quel che riguarda gli attacchi basati sul furto delle credenziali tramite tecniche basate su pass-the-hash, spear phishing e simili. Inoltre PAM consente di implementare una nuova soluzione di accesso amministrativo tramite Microsoft Identity Manager (MIM).

Per la precisione PAM è la Privileged Identity Management (PIM) on-premises Active Directory feature

Scendendo nel dettaglio PAM introduce le seguenti funzionalità:

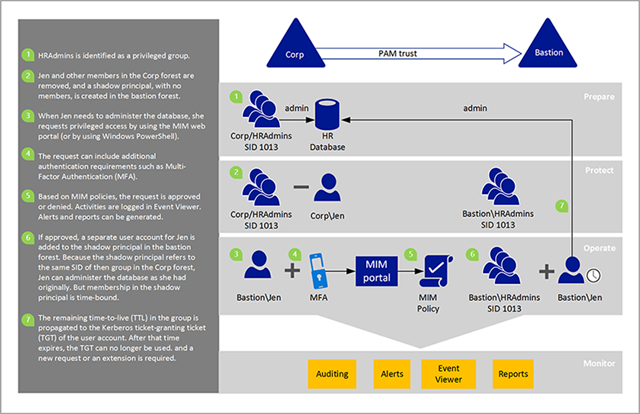

- Una nuova foresta Active Directory bastione gestita tramite MIM che ha uno speciale trust con la foresta Active Directory aziendale. L’Active Directory bastione in quanto isolata sarà quindi al sicuro da attività malevole e verrà utilizzata per la gestione degli account privilegiati

- Nuovi processi in MIM per la richiesta di privilegi amministrativi e nuovi workflows basati sull’approvazione delle richieste

- Nuovi shadow security principals nella foresta Active Directory bastione il cui provisioning è gestito da MIM in seguito richieste di privilegi amministrativi. I security principals hanno un attributo che referenzia il SID di un gruppo amministrativo nella foresta Active Directory aziendale. In questo modo lo shadow group può accedere alla risorsa nella foresta Active Directory aziendale senza seguire modifiche sulle access control lists (ACLs).

- Una funzionalità di scadenza del collegamento che consente una membership temporanea allo shadow group. In altre parole un utente può essere aggiunto al gruppo solo per il tempo necessario ad eseguire un’attività amministrativa. La durata della membership temporanea è legata ad un valore time-to-live (TTL) della lifetime del ticket Kerberos.

- Miglioramenti al KDC per limitare il Kerberos ticket lifetime al minimo valore possibile del time-to-live (TTL) nei casi in cui l’utente abbia più membership temporanee.

- Nuove funzionalità di monitoraggio per consentire una semplice identificazione delle richieste di accesso, della concessione di diritti e in generale delle attività eseguite

Per un esempio dello schema di funzionamento di PAM si veda Privileged Access Management for Active Directory Domain Services (AD DS) – How does PAM work?

I requisiti per l’implementazione di PAM sono:

- Microsoft Identity Manager

- Livello funzionale della foresta Active Directory a Windows Server 2012 R2o superiore

Per maggiori dettaglio si veda Privileged Access Management for Active Directory Domain Services (AD DS) e Getting Started with Privileged Access Management.

Per una guida all’installazione di PAM si veda il post Installation of the Privileged Access Management (PAM) feature, mentre per informazioni sulle REST API di PAM si veda Privileged Access Management REST API Reference, infine per la gestione di PAM tramite i cmdlets PowerShell introdotti da MIM si veda Microsoft Identity Manager (MIM) Privileged Access Management (PAM) Administrator.