Rapporto CLUSIT 2016 sulla sicurezza ICT in Italia

Lo scorso 15 marzo 2016 è stato pubblicato dal Clusit (l’Associazione Italiana per la Sicurezza Informatica) il rapporto Rapporto Clusit 2016 sulla sicurezza ICT frutto del lavoro di un centinaio di esperti e della collaborazione di un gran numero di soggetti pubblici e privati.

Il rapporto analizza la situazione globale, ma pone particolare attenzione all’Italia basandosi sull’attenta valutazione di tutte le informazioni disponibili in merito a ciascuno degli oltre 4.600 attacchi di dominio pubblico classificati come gravi dal Clusit tra il gennaio 2011 e il dicembre 2015. L’analisi dei cyber-crime e incidenti informatici più significativi avvenuti nel 2015 evidenzia quanto segue:

- Attacchi gravi di dominio pubblico: +16% (1.012 nel 2015 contro i 873 nel 2014)

- Cybercrime: +30%

- Espionage: +40%

- Entertainment / News: + 79%

- Research / Edu: + 50%

- Online Services: + 80%

- Critical Infrastructures: + 150%

Il rapporto evidenza anche una nuova tendenza a carico di alberghi e simili, sono stai infatti rilevati circa 40 attacchi rivolti a colpire i clienti di queste strutture.

Come sottolineato nel rapporto le statistiche sono relative all’analisi di un campione ragionevolmente significativo, ma certamente limitato agli incidenti più eclatanti. Occorre infatti tenere presente che la maggior parte delle aggressioni informatiche non diventano di

dominio pubblico (manca infatti una normativa che renda obbligatorio rendere di aver subito un attacco informatico,

salvo alcuni ristretti settori regolamentati, a riguardo si veda enisa – European Union Agency for Network and Information Security Data breach notifications), sia perché spesso le conseguenze più gravi si

evidenziano anche dopo anni di distanza (come nel caso di furto di proprietà intellettuale con finalità

di spionaggio economico, o di compromissione preventiva di sistemi critici per ragioni geopolitiche). Infatti se ad oggi negli Stati Uniti è in vigore una normativa che obbliga le vittime a

fare disclosure a seguito di un data breach, così non è nella maggior parte delle altre nazioni,

Europa inclusa, di conseguenza gli attacchi noti contro bersagli americani risultano essere

la maggioranza.

Di seguito i 10 attacchi rappresentativi del 2015 selezionati dal Clusit non solo in base alla loro gravità in termini assoluti, ma anche in quanto rappresentativi della varietà delle tipologie di aggressioni informatiche che si stanno verificando:

Caso 1: Anthem (primaria compagnia di assicurazione sanitaria)

Attacco di tipo Cyber Espionage probabilmente sferrato dal gruppo gruppo di hackers denominato “Deep Panda” utilizzando APT e Custom Malware iniziato ad aprile 2014, ma

scoperto solo a gennaio 2015, ha provocando il furto di circa 80 milioni di record contenenti

i dati personali dei clienti e degli impiegati (CEO compreso) compresi nomi, date di nascita,

indirizzi email, dati sul reddito e altro ancora.

Caso 2: Ashley Madison (servizio web di incontri

per adulti)

Attacco sferrato dal gruppo di hackers denominato “Impact Team” utilizzando vulnerabilità e SQL Injection che remotamente ha compromesso il database dei 37 milioni di utenti minacciando la casa madre Avid Life Media di pubblicarlo qualora il sito di incontri non fosse stato messo offline. Dal momento che l’azienda ha rifiutato di cedere al ricatto, l’intero database è stato reso pubblico, il gruppo hackers ha proseguito pubblicando anche numerose email interne e documenti riservati di Avid Life Media.

Caso 3: Carbanak (Cyber-rapina ai danni di Istituti bancari)

Cyber-rapina attuata da Cyber Crime organizzato mediante Phishing e Custom Malware ai danni di oltre 100 istituti bancari appartenenti a più di 30 paesi del mondo, Italia inclusa

con un danno stimato di almeno 1 miliardo di dollari. Grazie a questo malware i criminali hanno studiato attentamente le procedure ed i flussi

interni delle banche colpite, riuscendo a sottrarre ingenti quantità di denaro tramite operazioni

apparentemente lecite ed autorizzate. Pur essendo stata scoperta nel 2015, l’operazione “Carbanak” risulta essere ancora in corso, questa volta mirata oltre alle banche anche

a società finanziarie, di trading online, catene alberghiere e casinò.

Caso 4: Hacking Team (azienda italiana produttrice di software per infiltrazione

di PC e mobile)

Attacco sferrato da ignoti (forse da insiders) con tecniche non note che ha portato alla copia e alla pubblicazione online di oltre 400 Gigabyte di informazioni sensibili rendendo pubbliche milioni di email, codici sorgenti, segreti industriali (inclusi alcuni exploit “zero-day” che sono stati prontamente riciclati da organizzazioni

cyber criminali) e informazioni riservate relative ai clienti dell’azienda.

Caso 5: Dipartimento di Stato USA

Attacco di tipo Cyber Espionage (forse di matrice russa) utilizzando APT e Custom Malware scoperto a marzo

2015 rilevando che l’attaccante è riuscito a penetrare

il sistema di posta del Dipartimento di Stato mantenendovi l’accesso per diversi

mesi (nell’ottobre 2014 probabilmente lo stesso gruppo di hackers era riuscito a compromettere seriamente la rete non classificata della Casa Bianca accedendo

a email ed agenda del Presidente americano e dei suoi collaboratori). Per bloccare l’attacco, definito da un portavoce “il peggiore di sempre”, l’amministrazione è

stata costretta a fermare i sistemi ed a re-installarli da zero.

Caso 6: Experian e T-Mobile (società di recupero e operatore di telefonia)

Attacco da parte di Cyber Crime utilizzando tecniche sconosciute ai danni della società di recupero crediti Experian che ha portato alla sottrazione dei dati di

quindici milioni di clienti dell’operatore di telefonia T-Mobile, che aveva affidato all’azienda

un contratto per il loro screening finanziario. Questo genere di furti su larga scala viene solitamente realizzato per facilitare ulteriori crimini, quali il

furto di identità, tramite il quale poi si realizzano truffe online di vario genere.

Caso 7: Direttore CIA (John Brennan)

Violazione da parte di un gruppo di hacker adolescenti denominato “CWA (Crackas With Attitude)” utilizzando tecniche di Social Engineering di una casella mail personale su America on Line (AOL), appartenente al capo della CIA John Brennan. Sono state utilizzate semplici tecniche di social engineering nei confronti di Verizon (ISP di Brennan)

e AOL (provider del servizio di posta) per ottenere l’accesso alla casella di posta. Wikileaks ha poi raccolto e pubblicato una “selezione” di email e documenti sottratti dall’account

di Brennan, dal titolo “The CIA Files”.

Caso 8: VTech (azienda cinese venditrice di smart toys e smart gadgets)

Attacco forse da parte di Ethical hackers che utilizzando tecniche di SQL Injection ha compromesso un sito web della società VTech e rubato le informazioni personali di circa 5 milioni di genitori ed oltre 200.000 ragazzi. L’azienda cinese da

2 miliardi di dollari di fatturato vende giocattoli e gadgets “smart”, ovvero connessi ad

Internet (come ad esempio tablet per ragazzi, baby monitor per neonati, tastiere musicali, etc). Nel database del sito sono state reperite migliaia di fotografie

dei bambini, scattate tramite i giocattoli, complete di nome, cognome, indirizzo, data di

nascita etc. Fortunatamente l’hacker che ha scoperto la vulnerabilità non ha rivenduto i dati

nell’underground né li ha diffusi integralmente. L’azienda non si è accorta della compromissione finché i giornali non hanno pubblicato la

notizia, informati dall’hacker.

Caso 9: OPM (Office of Personnel

Management)

Attacco di tipo Cyber Espionage sfruttando vulnerabilità note di software obsoleti ha violato l’Agenzia USA incaricata di effettuare il controllo dei precedenti sugli impiegati governativi

americani (civili e militari). La compromissione ha portato alla sottrazione di informazioni molto sensibili, relative a tutti i

dipendenti federali dal 2000 in avanti (oltre 4 milioni di dipendenti e complessivamente

milioni di persone soggette a screening). Le autorità USA attribuiscono l’attacco al governo cinese (il quale ha prontamente

smentito qualsiasi coinvolgimento), ed in particolare al gruppo “Deep Panda”, ha anche

consentito di sottrarre informazioni in merito ai livelli di “clearance” di ciascun dipendente

federale, inclusi i livelli Secret e Top Secret, e di ottenere oltre 1 milione di impronte digitali.

Il direttore dell’Agenzia, Katherine Archuleta, ha dato le dimissioni.

Caso 10: Ukraine Power Grid (rete elettrica ucraina) e

Kiev Airport

Attacco realizzato tramite APT e Custom Malware come BlackEnergy ed altri che nel dicembre 2015 ha consentito agli

attaccanti di alterare il funzionamento di alcune sottostazioni della rete elettrica ucraina, con il risultato di provocare un black-out che ha interessato circa 80.000 utenze. È il primo caso noto al mondo di black-out provocato con mezzi “cyber”. L’attacco è stato coordinato con grande precisione, e gli aggressori si sono addirittura premurati

di rallentare le attività di ripristino fornendo dati falsi ai manutentori tramite le

interfacce delle sottostazioni, e/o cancellando le configurazioni dei sistemi. Attacchi simili

sono stati portati anche verso l’aeroporto di Kiev Boryspil, causando il blocco di alcuni sistemi IT per un intero week-end.

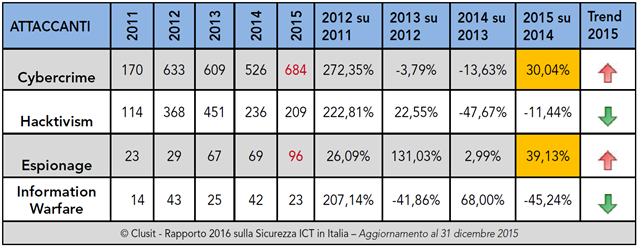

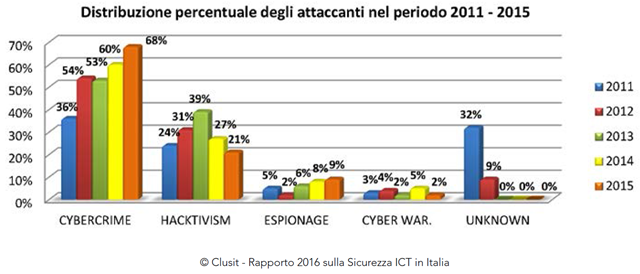

Di seguito invece la distribuzione per tipologia degli 4.653 attacchi gravi di pubblico dominio che costituiscono il database del Clusit di incidenti

degli ultimi 5:

Di seguito l’analisi dei dati da parte del Clusit:

“Dal campione emerge chiaramente che, con l’esclusione delle attività riferibili ad attaccanti

della categoria “Information Warfare” e “Hacktivism”, dal punto di vista numerico nel 2015

gli attacchi gravi di pubblico dominio compiuti per altre finalità sono in aumento rispetto al

2014, in particolare per quanto riguarda la categoria “Cybercrime”, che presenta un tasso di

crescita percentuale marcato, con oltre il 30% in più rispetto all’anno precedente.Cresce ancora di più la tipologia di aggressioni riferibile alla categoria “Espionage” (+39%).

In termini assoluti nel 2015 entrambe le categorie fanno registrare il numero di attacchi più

elevato degli ultimi 5 anni.Nel 2014 il Cybercrime si era confermato la prima causa di attacchi gravi a livello globale,

attestandosi al 60% dei casi analizzati (era il 36% nel 2011). Nel 2015 tale percentuale

raggiunge il 68%, indicando un trend inequivocabile.”

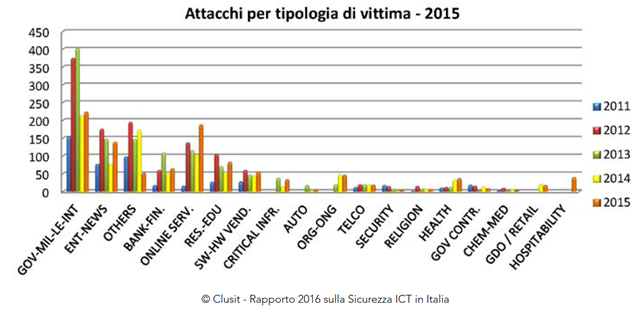

Di seguito invece l’analisi degli attacchi del 2015 suddivisi per tipologia di vittime:

Di seguito l’analisi dei dati da parte del Clusit:

“Rispetto al 2014, nel 2015 la crescita maggiore degli attacchi gravi si osserva verso le categorie

“Critical Infrastructures”, “Automotive”, “Online Services / Cloud” (che include i

principali sistemi di Webmail, i Social Network, siti di e-Commerce e piattaforme Cloud

pubbliche), e l’ampia categoria di siti di informazione, testate online, piattaforme di gaming

e di blogging facenti parte del gruppo “Entertainment – News.Al primo posto assoluto, in leggera diminuzione, ancora il settore governativo in senso esteso,

con poco più di un quinto degli attacchi (22%).

La categoria “Online Services / Cloud” si conferma al secondo posto (+81%), per una maggiore

concentrazione degli attacchi gravi verso i settori più esposti e più remunerativi. Per

la stessa ragione ha un calo sensibile la categoria “Others”, che statisticamente contiene

bersagli meno appetibili per attacchi su larga scala.Rispetto al 2014 torna a crescere anche la categoria “Entertainment / News”, (+79%) avvicinandosi

a livelli simili al 2012-2013, durante il picco dell’Hacktivism, venendo però oggi

presa di mira sempre più spesso da Cyber Crime.La crescita percentuale maggiore rispetto al 2014 è comunque quella registrata dal settore

“Critical Infrastructures” (+153%), che pur rappresentando solo il 3% del totale vede le

aggressioni note triplicare anno su anno.Al secondo e terzo posto si confermano (con quasi un terzo degli attacchi totali) i gruppi

“Online Services – Cloud” ed Entertainment – News”, che complessivamente hanno subito

oltre un terzo degli attacchi da noi classificati.Per quanto riguarda “Online Services

/ Cloud”, il valore registrato nel 2015 è il più alto in assoluto dal 2011.La categoria “Hospitability”,

finora non presente, si fa notare con ben 39 attacchi gravi nel corso del 2015.”

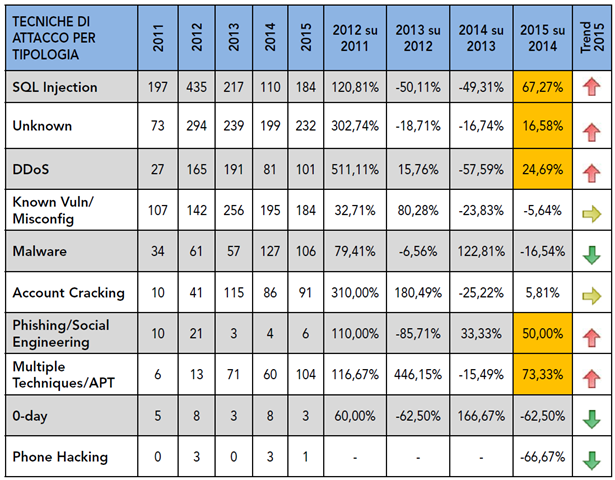

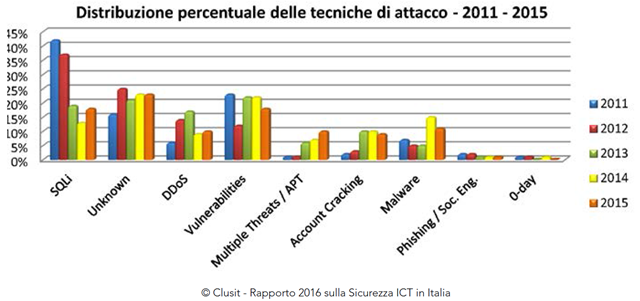

Di seguito la distribuzione delle tecniche di attacco utilizzate:

Di seguito l’analisi dei dati da parte del Clusit:

“Rispetto al 2014, tra le root cause degli attacchi gravi analizzati 2015 ritornano ad aumentare

le SQL Injection, che erano risultate in forte diminuzione negli ultimi 2 anni. Questo

probabilmente è dovuto al fatto che tra gli attacchi più gravi molti sono stati compiuti sfruttando

web application mal scritte.Al secondo posto per tasso di crescita si posizionano le c.d. Advanced Persistent Threat

(+73%), ovvero malware sofisticato (polimorfico e composto da numerosi elementi specializzati)

spesso in combinazione con tecniche varie di social engineering, phishing etc.Tornano a crescere anche gli attacchi di tipo DDoS, mentre rimane stabile lo sfruttamento

di vulnerabilità note.Da notare che l’uso di Malware “tradizionale” (nel nostro campione) rimane sostanzialmente

stabile, tendendo a diminuire. Sappiamo per certo però che questa tecnica di attacco è

sempre più diffusa per compiere attacchi “spiccioli” (tipicamente realizzati da cyber criminali

poco sofisticati, dediti a generare i propri “margini” su grandissimi numeri).”

Oltre all’analisi dei principali attacchi a livello globale il rapporto del Clusit si compone anche dei seguenti contributi tecnici, rilevazioni, contribuiti, analisi e Focus On:

- “Alcuni elementi sul cyber-crime in ambito finanziario con focus sull’Europa” a cura di IBM

- “Rapporto 2015 sullo stato di Internet ed analisi globale degli attacchi DDoS” a cura di Akamai

- Rilevazioni e segnalazioni del CERT Nazionale e del CERT-PA

- Contributo su “L’ecosistema criminale nel Dark Web”

- “Speciale Milano EXPO 2015” ovvero l’esperienza di coloro che si sono occupati della gestione della sicurezza e degli attacchi avvenuti durante l’EXPO: Cisco Systems, il CERT di Poste Italiane e il C.N.A.I.P.I.C. (nucleo speciale in seno alla Polizia Postale)

- Analisi del mercato italiano della sicurezza IT a cura di IDC Italia

- Assicurare il rischio informatico a cura di CHUBB e Margas

- E-Commerce a cura di @Mediaservice.net e Netcomm

- Il furto di credenziali a cura di Microsoft

- Nuovi modelli di prevenzione e di gestione degli incidenti a cura di Hewlett Packard Enterprise

- Le nuove sfide nel campo della Robotica a cura del Tech and Law Center

- La Sicurezza del Database a cura di Oracle

- Le prospettive per la Mobile Security nel 2016 a cura di G DATA