Windows Server 2012 Active Directory requisiti e nuove funzionalità

In Windows Server 2012 sono state introdotte una serie di nuove funzionalità in Active Directory quali:

In Windows Server 2012 sono state introdotte una serie di nuove funzionalità in Active Directory quali:

- Safe virtualization dei DC

- Cloning dei DC virtuali

- Semplificazione del deploy e dell’upgrade dei DC

- Dynamic Access Control (DAC)

- Generazione dei comandi PowerShell equivalenti ai task eseguiti tramite la GUI di Active Directory Administrative Center (ADAC)

- Kerberos Constrained Delegation tra domini

- Flexible Authentication Secure Tunneling (FAST)

Requisiti per l’aggiunta di un DC WS2012 in una infrastruttura AD esistente

Per aggiungere un DC WS2012 ad una foresta esistente occorre che il livello funzionale della foresta sia Windows Server 2003 o superiore.

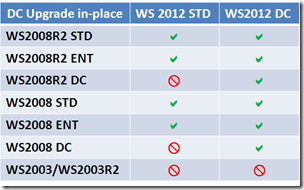

In-place upgrade paths supportati

Per in-place upgrade s’intende l’aggiornamento del sistema operativo del Domain Controller, nella seguente tabella riporto i paths supportati da cui si può notare che i DC che eseguono WS2003 non possono essere aggiornati a WS2012 in modalità in-place.

|

STD = Standard Edition |

Per poter eseguire l’upgrade in-place dei Domain Controller oltre ai requisiti legati alla versione del sistema operativo è necessario che il drive contente il DB di AD (NTDS.DIT) abbia almeno il 20% di spazio libero. Nel caso lo spazio disponibile non fosse sufficiente è possibile procedere ad una deframmentazione offline del database di directory, a riguardo si veda Compact the Directory Database File (Offline Defragmentation).

Features del livello funzionale di dominio Windows Server 2012

Il nuovo livello funzionale di dominio Windows Server 2012 abilita una nuova features: il KDC support for claims, compound authentication and Kerberos armoring.

La KDC administrative template policy ha due impostazioni:

- Always provide claims

- Fail unarmored authentication requests (che richiede il livello funzionale di dominio Windows Server 2012)

Impostando il livello funzionale di dominio Windows Server 2012 impone che ogni DC esegua Windows Server 2012.

Features del livello funzionale di foresta Windows Server 2012

Il livello funzionale di foresta Windows Server 2012 non introduce nuove features, ma impone che ogni dominio operi al livello funzionale di dominio Windows Server 2012.

Per ulteriori informazioni sui livelli funzionali di Active Direcory si veda Understanding Active Directory Domain Services (AD DS) Functional Levels.

Features dei Domain Controller Windows Server 2012

I Domain Controller Windows Server 2012 virtuali possono essere clonati e possono utilizzare le snapshot al contrario dei Domain Controller precedenti.

Questa funzionalità non richiede uno specifico livello funzionale di dominio o di foresta, ma hai seguenti requisiti:

- Il Domain Controller deve eseguire Windows Server 2012.

- L’hypervisor deve avere il supporto al VM-generation identifier come ad esempio Hyper-V V3 (la versione di Hyper-v in Windows Server 2012).

- Il Domain Controller che detiene il ruolo FSMO di PDC emulator deve eseguire Windows Server 2012

Per ulteriori informazioni si vedano:

- Active Directory Domain Services (AD DS) Virtualization

- Safely Cloning an Active Directory Domain Controller with Windows Server 2012 – Step-by-Step #ws2012 #hyperv #itpro #vmware

Features degli Operations master roles Windows Server 2012

Il PDC emulator, come già detto precedentemente, è stato modificato in modo da supportare il cloning dei Domain Controller virtuali Windows Server 2012.

Il RID Master ha nuove funzionalità di monitoring ed emissione dei RID (relative IDs) che permettono un miglior logging degli eventi, limit più appropriati e la capacità i caso di emergenza di incrementare l’allocazione del RID pool, per ulteriori informazioni a riguardo su veda Managing RID Issuance.

Deploy dei Domain Controller Windows Server 2012

Se si desidera installare Windows Server 2012 in una VM su Hyper-V Windows Server 2008 R2 occorre installare l’hotfix descritta nella KB 2526776.

I ruoli server DNS e catalogo globale sono installati di default su tutti i controller di dominio che eseguono Windows Server 2012.

E’ possibile eseguire la gestione dei Domain Controller Windows Server 2012 tramite i Remote Server Administration Tools (RSAT) da un computer che esegue Windows Server 2012 o Windows 8.

L’installazione dei DC WS2012 presenta alcune novità che rendono più semplice il deploy dei Domain Controller.

Tutti gli step di installazione vengono eseguiti tramite la GUI del Server Manager, DCPromo è stato dismesso e se si prova ad eseguirlo viene visualizzata una dialog box che rimanda all’utilizzo del Server Manager. Per salvaguardare eventuali automazioni basate su DCPromo è ancora possibile eseguirlo specificando un answer file tramite i comandi dcpromo /unattend: <answerfile> oppure dcpromo /answer:<answerfile> (per maggiori informazioni si veda la KB 947034).

Il processo di installazione di AD DS è basato su Windows PowerShell ed è possibile generare uno script di installazione sulla base delle scelte operate nell’interfaccia grafica.

Viene eseguita una validazione dei prerequisiti per evitare problemi durante la promozione dei DC, inoltre gli eventuali errori riscontrati vengono elencati e descritti con suggerimenti per trovare una soluzione.

Adprep è stato integrato nell’installazione del ruolo Active Directory Domain Services (AD DS). Quindi non è più necessario eseguire manualmente da command line tale tool, anche se la versione a 64 bit è disponibile nella cartella support\adprep del media di installazione di Windows Server 2012. Non esiste una versione a 32 bit di Adprep in WS2012. Risulta necessario eseguire Adprep in modo manuale solo se si esegue un upgrade in-place di un Domain Controller e nell’infrastruttura non vi sono ancora Domain Controller Windows Server 2012 (ovvero nel caso in cui di esegua il deploy del primo DC WS2012 mediante upgrade in-place). Per le modifiche apportate allo schema da ADPrep Windows Server 2012: Changes Made by Adprep.exe.

Windows Server 2012 introduce la versione 56 dello schema di Active directory, per controllare tale versione è possibile utilizzare dsquery oppure PowerShell:

Windows Server 2012 introduce la versione 56 dello schema di Active directory, per controllare tale versione è possibile utilizzare dsquery oppure PowerShell:

dsquery * cn=schema,cn=configuration,dc=domain,dc=local -scope base -attr objectVersion

Get-ADObject -Identity “cn=Schema,cn=Configuration, dc=domain,dc=local” -Properties * | Select objectVersion

Il deploy del primo DC WS2012 in una foresta esistente richiede l’esecuzione di AdPrep e quindi necessita dei seguenti privilegi:

- Enterprise Admins, Schema Admins e Domain Admins nel caso di primo DC WS2012 nella foresta

- Domain Admins nel caso di primo DC WS2012 nel dominio

- Enterprise Admins nel caso di primo Read Only DC WS2012 nella foresta

Il deploy di un DC WS2012 su nuove infrastrutture o in infrastrutture su cui Adprep sia già stato eseguito richiede i seguenti privilegi:

- Local Administrator nel caso di nuova foresta

- Enterprise Admins nel caso di nuovo dominio

- Domain Admins nel caso di nuovo DC in dominio esistente

Per l’installazione dei DC WS 2012 si vedano:

- What’s New in Active Directory Domain Services Installation and Removal

- Install Active Directory Domain Services (Level 100).

Per ulteriori approfondimenti si vedano: