Cisco 2017 Midyear Cybersecurity Report

Come di consueto a luglio Cisco pubblica il Cisco Midyear Cybersecurity Report disponibile al seguente Cisco Security Reports, nel quale viene fatto il punto sulla sicurezza dal punto sulla cybersecurity in termini di tecniche di attacco, vulnerabilità, statistiche e best practices.

Di seguito alcune considerazioni trattate da questo report che come era logico aspettarsi alza il livello di allarme sulla cybersecurity a causa del fatto che le tecniche di attacco si fanno sempre più raffinate, le aziende non gestiscono la sicurezza con la serietà necessaria e assecondano spesso futili esigenze degli utenti a discapito di un hardenig dell’infrastruttura inoltre l’utilizzo del cloud in modo non strutturato causa pericolosi varchi di sicurezza.

I punti chiave che emergono dal report sono i seguenti:

- Le Business email compromise (BEC) sono il vettore di attacco preferito

- Lo spyware mascherato come potentially unwanted applications (PUAs) è la forma di malware più comune che può rubare informazioni e minare la sicurezza dell’infrastruttura. Circa il 20% delle 300 aziende analizzate nel report si sono rivelata positive alla presenza di tale malware nella loro infrastruttura

- Internet of Things (IoT) è spesso un rischio per la sicurezza in quanto non si è consapevoli di quali device IoT sono connessi alla rete. Questo rappresenta una grave minaccia perché sono disponibili tecniche di attacco che sfruttano le vulnerabilità dei device IoT che consentono agli attaccanti di muoversi nella rete dell’infrastruttura con grande facilità

- Cisco ha osservato un aumento dello spam dalla metà del 2016 che sembra coincidere con un cambio di tendenza degli attaccanti per veicolare ransomware che da un uso di exploit kits sono passati all’utilizzo di mail di spam che spesso includono documenti malevoli che riescono anche ad eludere molte tecniche di sandboxing in quanto richiedono l’interazione dell’utente per infettare il sistema

- Gli attacchi a catena sono il modo con cui si ottiene la maggior diffusione dell’infezione, ovvero si tende a compromettere il sito di una società per riuscire ad ottenere il controllo anche delle società che hanno rapporti con questa e che quindi scaricano payload malevoli senza particolari attenzione ritenendo il sito del fornitore compromesso fidato. RSA, un partner di Cisco, ha analizzato un attacco di questo tipo in cui la pagina web di download di un fornitore di software compromesso ha consentito la diffusione dell’infezione verso ogni organizzazione che ha scaricato il software da questo fornitore.

- L’aumento degli attacchi informatici rispetto allo scorso anno in termini di frequenza, complessità e dimensioni indica, come rilevato da Radware, un partner Cisco, che le moderne hacking community possono beneficiare rapidamente e semplicemente a risorse utili a basso costo

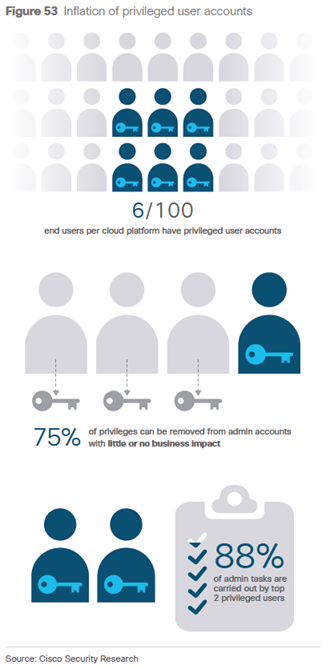

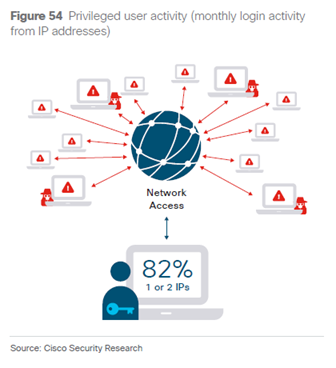

- Il Cloud è spesso sottovalutato se non ignorato dal punto vista della sicurezza nelle policy aziendali esponendosi a rischi di Open authorization (OAuth) e di scarsa gestione dei single privileged user accounts. In questo modo si vengono a creare lacune di sicurezza che possono essere semplicemente sfruttate da attaccanti. Inoltre la situazione è aggrava da fatto che secondo i ricercatori Cisco gli attaccanti si stanno già muovendo nel Cloud e stanno lavorando per violare gli ambienti Cloud aziendali

- L’uso degli exploit kit è diminuito drasticamente e lo sviluppo è praticamente fermo da Angler, la situazione però è probabilmente temporanea e legata al fatto che è più difficile sfruttare le vulnerabilità di applicazioni sviluppate in Adobe Flash

- I servizi DevOps spesso vengono sviluppati in modo improprio o configurati per un accesso semplice da parte degli utenti che devono accedervi, ma questo comporta un rischio significativo secondo quanto riportato nella ricerca condotta da Rapid7, un partner di Cisco

- Un’analisi di ThreatConnect sui domini usati da attaccanti legati al gruppo di cyberespionage Fancy Bear ha mostrato l’utilità di conoscere IP, domini e indirizzi email utilizzati dagli attaccanti per implementare una difesa proattiva

- L’installazione delle patch non è ancora una pratica presa seriamente in considerazione, si consideri che infatti che alla fine del 2016 i ricercatori Cisco hanno scoperto tre vulnerabilità di tipo remote code-execution in esecuzione in Memcached servers ed una scansione in Internet alcuni mesi dopo ha rivelato che il 79% dei circa 110.000 Memcached servers esposti erano ancora vulnerabili in quanto non erano state installate le patch

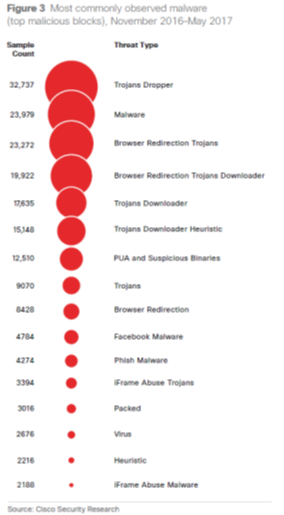

Il report analizza nel dettaglio i punti precedenti, ma fornisce anche altre utili informazioni come ad esempio la statistica delle tipologie di malware utilizzate da Novembre 2016 a Maggio 2017 sulla base dei log dei proxies sul content scannig, da cui risulta chiaro come un browser sicuro e la rimozione dei plugin non necessari sia essenziale per ridurre l’esposizione degli utenti alle più comuni minacce web.

| “Using secure browsers and disabling or removing unnecessary browser plug-ins remain two of the most important ways for users to reduce their exposure to common web-based threats.” |  |

Un altro aspetto preoccupante dell’evoluzione dei crimini informatici riguarda l’attenzione che gli attaccanti stanno mostrando per i device medicali e le strutture ospedaliere che putroppo in molti casi utilizzando ancora Windows XP:

Threat researchers with TrapX Security, a Cisco partner that develops deception-based cybersecurity defenses, warns that the targeting of medical devices with ransomware and other malware is only going to expand. It refers to this attack vector as MEDJACK, or “medical device hijack.”

TrapX researchers recently investigated the exploitation of an oncology system with known Windows XP vulnerabilities. The adversaries had infected three machines (one of which was used to control a powerful laser), and turned one into a botnet master that spread malware—a variant of Conficker—across the hospital network

Another MEDJACK incident that TrapX recently investigated involved a compromised MRI system. Here again, a vulnerability in Windows XP was exploited. The attackers found patient data on the system, but soon realized there was opportunity to move laterally to gain control of the hospital’s PACS systems. (These systems are used to centralize and archive patient records and other critical information.) Forensics research of the attack showed the adversaries had been able to operate in the hospital’s network for more than 10 months.

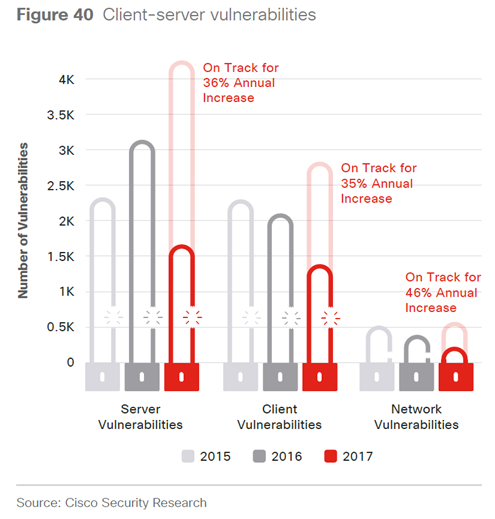

Un altro aspetto che emerge del report di Cisco è che chi gestisce la sicurezza dei sistemi spesso non investe tempo nell’analisi delle vulnerabilità esistenti per reagire proattivamente mettendo in sicurezza l’infrastruttura e questo unito al fatto che le vulnerabilità sono in aumento comporta inevitabilmente una pericolosa breccia sfruttabile semplicemente dagli attaccanti.

Come detto precedentemente il numero delle app utilizzate dagli impiegati di una azienda sta crescendo esponenzialmente e spesso questo aspetto della cybersecurity non è gestito correttamente, occorre quindi che le aziende si rendano conto che la gestione delle apps deve seguire le stesse best practices che vengono utilizzate on-premises, quindi occore mettere un freno all’utilizzo senza controllo di apps e consentirne l’uso solo se realmente necessario e solo di quelle di interesse aziendale previa verifica.

As companies look to expand their use of the cloud, they need to understand their role in ensuring cloud security. Cloud service providers are responsible for the physical, legal, operational, and infrastructure security of the technology they sell. However, businesses are responsible for securing the use of underlying cloud services. Applying the same best practices that they use to ensure security in on-premises environments can go a long way toward preventing unauthorized access of cloud systems.

Molto interessanti anche le considerazioni relative alle Pubbliche Amministrazioni che purtroppo tendono ad essere deficitarie in ambito cybersecurity per vari motivi in primis la mancanza di budget adeguati all’importanza che la sicurezza riveste all’interno di un’infrastruttura informatica e la scarsità di professionalità adeguate per la gestione dell’infrastruttura stessa con l’attenzione necessaria alla difesa della rete.

Because of various constraints, public sector organizations tend to be more reactive than proactive about security threats. Limited budgets, a struggle to attract talent, and lack of visibility into threats all affect the public sector’s ability to defend networks against attackers.

Budget, talent, and regulatory constraints may also be getting in the way of security goals within the public sector. For example, organizations may be slow in adopting certain tools because they require knowledgeable staff to implement them, and to analyze results. Only 30 percent of the public sector security professionals said their organizations use penetration testing and endpoint or network forensics tools. These tools are considered key pillars of a defense-in-depth security strategy, so their lack of adoption is worrisome. Organizations without these services baked into security can expect to see network breaches repeatedly.

Without enough security experts on hand, public sector organizations may also fall short on threat investigation. Nearly 40 percent of the public sector organizations report that of the thousands of alerts they see daily, only 65 percent are investigated. Of those threats investigated, 32 percent are identified as legitimate threats, but only 47 percent of those legitimate threats are eventually remediated.

Va comune detto che, come evidenziato nel report di Cisco, il Settore Pubblico è spesso più attendo alle norme che richiedono la gestione dei rischi connessi alla cybersecurity, in Italia, ad esempio, nella Gazzetta Ufficiale è stata pubblicata la CIRCOLARE 17 marzo 2017, n. 1/2017 sulle Misure minime di sicurezza ICT per le pubbliche amministrazioni. (Direttiva del Presidente del Consiglio dei ministri 1° agosto 2015 – 17A02399).

Si veda il report per le considerazioni su altri settori aziendali quali Service providers, Retail, Manufacturing, Utilities, Healthcare, Transportation.

Conclusioni

Sebbene lo si stia ripetendo spesso negli ultimi anni la sicurezza deve essere il primo punto da prendere in considerazioni nelle scelte da operare in una infrastruttura informatica anche a discapito della produttività, occorre dedicare risorse alla formazione del team dedicato alla difesa della rete che deve poter disporre di strumenti adeguati per passare da una difesa di tipo reattiva ad una di tipo proattiva. Inoltre è auspicabile che le community dedicate alla sicurezza evolvano e crescano per fa sì che gli operatori nel campo della difesa informatica possano comunicare tra loro e lavorare insieme per una migliore protezione della propria infrastruttura beneficiando della condivisione della conoscenza e delle informazioni.

That is why it has never been more important for organizations to make cybersecurity a top priority. They must invest in automated tools that can help security teams stay on top of alerts, gain visibility into and manage their dynamic networks, and detect and respond swiftly to true threats. And they must devote the time and resources to ensure they always know exactly what is in their IT environment, and that everything within it is deployed correctly and securely and kept up to date.

The security community, meanwhile, needs to expand its thinking and dialogue about how to create an open ecosystem that will allow customers to implement security solutions that will work best for their organization and make the most of existing investments. In this ecosystem, all security solutions can communicate with each other, and work together to protect users and businesses. A unified effort from defenders is needed to meet the challenge of potent threats meant to disrupt the IoT world and inflict devastating impact on the organizations operating within it.