Accesso a servizi di rete su computer non in dominio

Nel caso in cui si desideri accedere a servizi di rete su computer non a dominio, come ad esempio un SQL Server o utilizzare l’accesso remoto tramite RDP, occorre non solo configurare il server per rimanere in ascolto su una derminata porta, ma anche impostare correttamente il firewall.

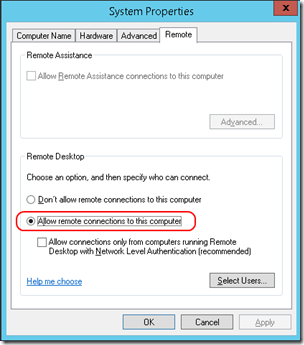

Si prenda ad esempio il caso voler di abilitare le connessioni remote tramite RDP. Selezionando nell’applet di Sistema l’opzione Allow remote connections to this computer si configura il sistema per accettare le connessioni tramite RDP (porta TCP 3389) e vengono abilitate le eccezioni firewall per le connessioni da computer in dominio (profilo Domain e profilo Private).

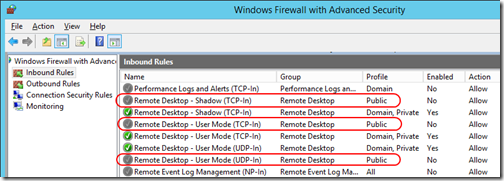

Ma come si può vedere tramite lo snap-in MMC Windows Firewall with Advanced Security (wf.msc) le eccezioni relative al profilo Public non vengono abitate col risultato che la connessione remota al un computer tramite RDP non risulta possibile dal momento che il sistema è in Workgroup.

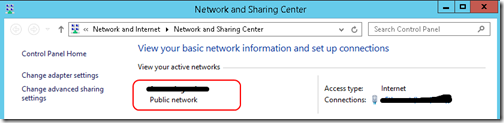

Se però la rete è stata identificata come Public le connessioni RDP risulteranno bloccate dal firewall

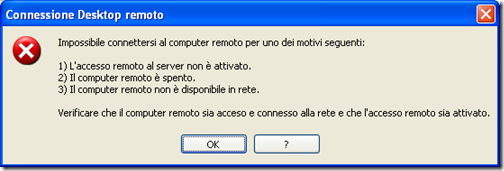

Di conseguenza se si prova ad avviare una connessione tramite RDP verso il sistema si otterrà l’errore che è impossibile stabilire una connessione.

Per consentire la connessione a sistemi in Workgroup occorre abilitare la Rule Remote Desktop – User Mode (TCp-In) relativa al profilo Public.

La rule Remote Desktop – User Mode (UDP-In) consente di utilizzare le funzionalità introdotte in WS2012/W8 con la versione 8.0 del protocollo RDP (Intelligent Transports, RemoteFX for WAN), a riguardo si vedano Windows Server 2012 Remote Desktop Services (RDS) e RemoteFX for WAN: Overview of Intelligent and Adaptive Transports in Windows 8 and Windows Server 2012. Se non vengono utilizzate tali funzionalità, per esmpio in uno scenari di sola amministrazione remota, è possibile non abilitarla per il profilo Public.

La rule Remote Desktop – Shadow (TCP-In) consente la gestione del shadowing delle connessioni reintrodotta i WS2012 R2/W8.1, ariguardo si veda Windows 8.1 / Windows Server 2012 R2 – RDS Shadowing is back!. Dal momento che questa funzionalità non è disponibile in scenari Workgroup non è necessario abilitarla per il profilo Public.

Per una descrizione dei profili firewall si veda il seguente Understanding Firewall Profiles:

Domain: Applied to a network adapter when it is connected to a network on which it can detect a domain controller of the domain to which the computer is joined.

Private: Applied to a network adapter when it is connected to a network that is identified by the user or administrator as a private network. A private network is one that is not connected directly to the Internet, but is behind some kind of security device, such as a network address translation (NAT) router or hardware firewall. For example, this could be a home network, or a business network that does not include a domain controller. The Private profile settings should be more restrictive than the Domain profile settings.

Public: Applied to a network adapter when it is connected to a public network such as those available in airports and coffee shops. When the profile is not set to Domain or Private, the default profile is Public. The Public profile settings should be the most restrictive because the computer is connected to a public network where the security cannot be controlled. For example, a program that accepts inbound connections from the Internet (like a file sharing program) may not work in the Public profile because the Windows Firewall default setting will block all inbound connections to programs that are not on the list of allowed programs.

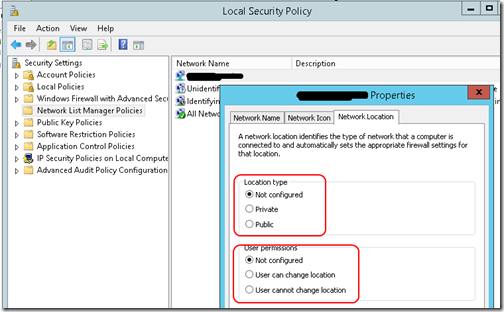

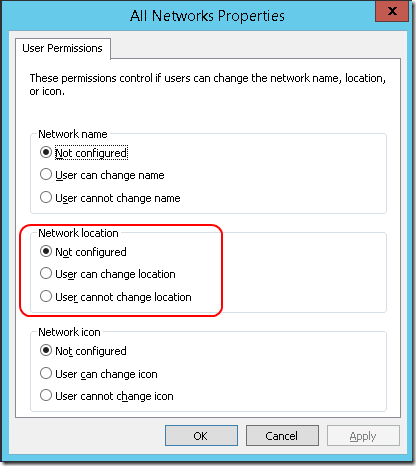

In alternativa è possibile modificare l’assegnazione del profilo della rete da Public a Private, tramite lo snap-in mmc Local Security Policy (secpol.msc):

Come si nota è possibile impostare direttamente un profilo oppure consentire all’utente di modificarlo. Agendo invece sul nodo All Networks, anziché su quello specifico della rete, è possibile configurare la possibilità che l’utente possa modificare il profilo su tutte le reti. Dal momento che la modifica di alcune Local Security Policy viene applicata solo al prossimo avvio del sistema (per un esempio si veda Security Policy Settings and User Account Control), per sicurezza dopo avere modificato tali impostazioni riavviare il sistema.

Per ulteriori informazioni si veda Network List Manager Policies.

Per un deep dive del funzionamento del Network List e del Network Location Awareness si veda il seguente Network List e Network Location Awareness (Windows non connesso ad alcuna rete).

Ciao Ermanno, ben riletto anche qui nel nuovo blog.

Quanto scrivi qui, se ho ben letto NON vale anche (o forse soprattutto) per le connessioni RD amministrative, corretto?

Ma su questo server avessi installato un SQL Server 20XX, dovrei comunque abilitare ad esempio l’uso della porta TCP 1433 per il collegamento dall’esterno del server, ad esempio da un server WEB anch’esso non in dominio ma in un gruppo di lavoro, magari il medesimo di questo server?

Non sono in procinto ancora di mettere mano su WS2012, però vorrei iniziare a farmi una base di partenza di nozioni :)

P.S.

Ricorda che quando passi a Firenze sei debitore di più di un caffè, anche un Birra se ti trattieni qualche giorno.

Ciao Fabrizo e grazie per avermi seguito anche sul nuovo blog!

La problematica esiste in generale indipendentemente dal tipo di connessione (amministrativa o meno) in quanto è legata a come il firewall identifica la rete.

Se la rete a cui è conessa il sistemaè identificata come Pubblica per default le eccezioni non vengono attivate e quindi nessun tipo di connessione sarà possibile.