Novità inerenti la sicurezza di novembre 2015

Come annunciato nel post A Single, Unified Trust Center for the Microsoft Cloud sul Microsoft Cyber Trust blog il 23 Novembre 2015 è stato attivato il Microsoft Trust Center, ovvero un portale che unifica il trust centers dei servizi cloud enterprise Microsoft (Microsoft Azure, Microsoft Dynamics CRM Online, Microsoft Intune e Microsoft Office 365).

Il portale è suddiviso in quattro aree privacy, compliance e transparency e tra le varie informazioni disponibili è possibile verificare le data location policies dei servizi e le comply a standard e direttive, al momento sono disponibili le informarzioni di comply alle seguenti:

- CCSL (IRAP)

- CDSA

- CJIS

- DISA level 2

- EU Model Clauses

- FDA

- FedRAMP

- FERPA

- FIPS 140-2

- FISC

- HIPAA/HITECH

- IRS 1075

- ISO/IEC 27001

- ISO/IEC 27018

- MTCS

- NZ CC framework

- PCI-DSS

- Section 508 VPATs

- SOC 1 & SOC 2

- UK G-Cloud

Un’altra importante novità in ambito della sicurezza è rilascio Microsoft Security Intelligence Report (SIR) Volume 19, anch’esso annunciato nel post Microsoft Security Intelligence Report Volume 19 is now available sul Microsoft Cyber Trust blog il 18 Novembre 2015.

Il SIR è disponibile al seguente link http://www.microsoft.com/sir e include i dati relativi alle minacce informatiche della prima metà del 2015, ma anche dati statistici relativi a vulnerabilità, exploits, malware e siti malevoli raccolti su più di 100 countries/regions.

Inoltre il SIR 19 include l’analisi del team di hacker denominato “Strontium” che utilizza phishing e zero-day exploits per raccogliere informazioni sensibili di organizzazioni governative, diplomatiche, militari, giornalistiche e politiche (a riguardo si veda anche il post Microsoft Security Intelligence Report: Strontium).

Di seguito alcuni dati estratti dal SIR 19 che danno la panoramica della situazione attuale delle minacce informatiche.

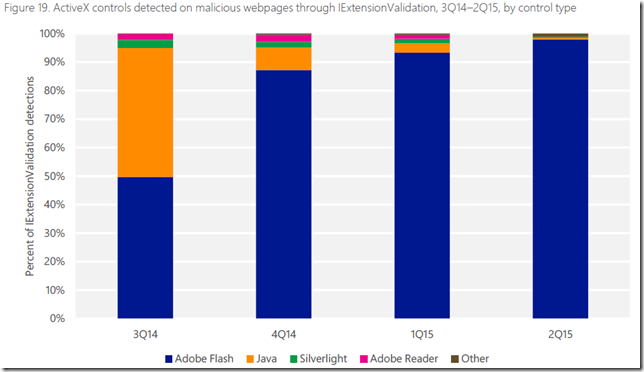

Nel grafico seguente viene riportata la statistica dei tipi di controlli ActiveX identificati su pagine web malevole in IE11 nell’ultimo anno da cui si nota come gli oggetti Adobe Flash siano i più diffusi veicoli d’infezione

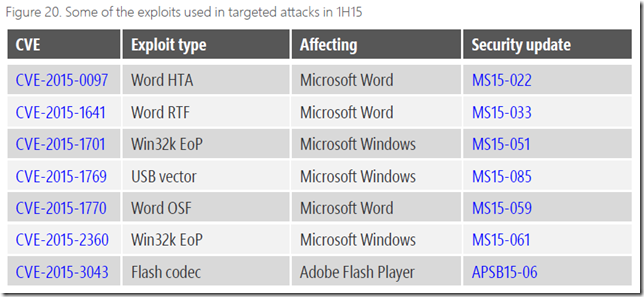

Nella tabella seguente alcuni degli exploit utilizzati durante gli attacchi nella prima metà del 2015:

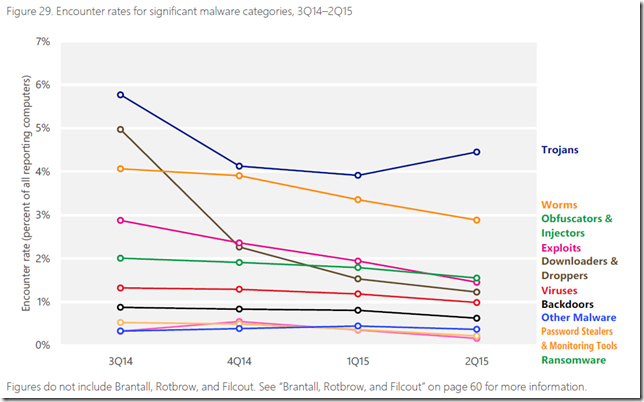

Il grafico seguente mostra invece la distribuzione dei tipi di malware nell’ultimo anno:

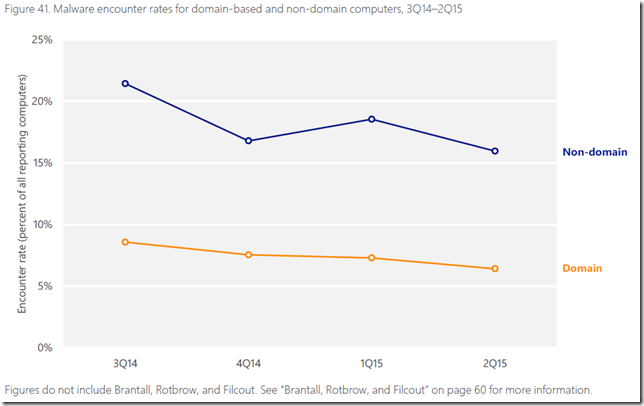

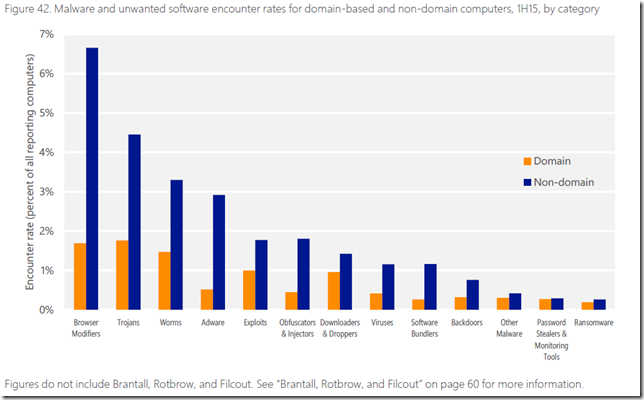

I grafici seguenti illustrano la statistica della diffusione del malware nell’ultimo anno confrontando i computer in workgroup con quelle a dominio da cui emerge che anche se come ci si poteva aspettare i secondi operando in contesti aziendali risultano meno vulnerabili sono però esposti in misura simile ai malware di tipo ransomware, password stealers e monitoring tools, ciò significa che al momento non esiste neanche a livello enterprise una misura di difesa efficace contro tutte le varienti di questa tipologia di malware, ma la difesa principale è ancora di fatto la reattività dell’utente.

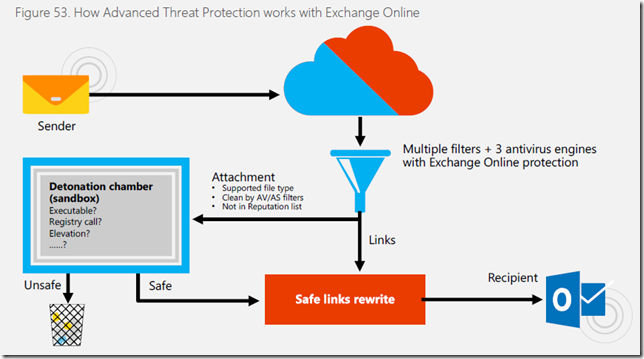

Interessante con Office 365 e Exchange Online abbiano risposto introducendo un Advanced Threat Protection che permette di rilevare eventuali mail malevole tramite detonation ovvero provando ad eseguire allegati o link in una sandbox per rilevare eventuali azioni malevole, questo approccio a mio avviso è al momento il modo migliore per difendersi da attacchi Zero-day e ransomware

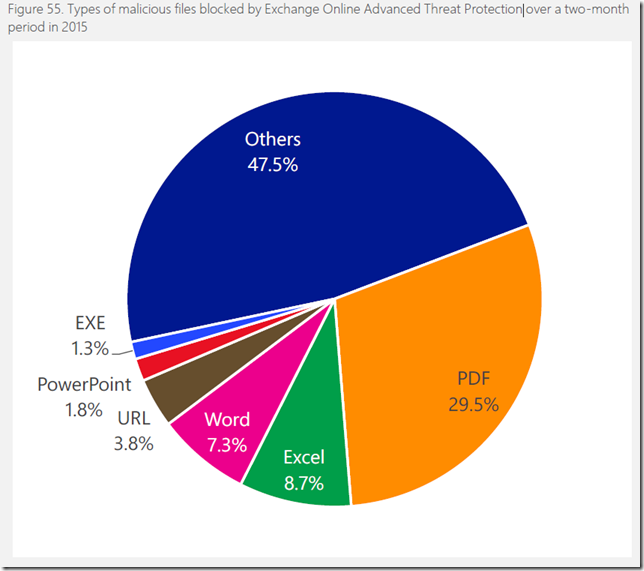

Interessante anche notare la distribuzione dei tipi file bloccati dall’Exchange Online Advanced Threat Protection in circa due mesi che denota come sebbene i PDF siano il 29,5% la maggioranza siano in realtà file con estensione per così dire non comune.

Di seguito invece un estratto della diffusione delle infezioni a livello mondiale nella prima metà del 2015 che denota come l’Italia sia più soggetta degli altri paesi dell’area sud europea con cui ha senso confrontarla a livello informatico :

| Country/region | Encounter rate 1Q15 | Encounter rate 2Q15 | CCM 1Q15 | CCM 2Q15 |

| Worldwide |

17.3% |

14.8% |

5.4 |

8.4 |

| Italy |

19.5% |

15.3% |

3.3 |

8.8 |

| France |

15.8% |

13.2% |

2.7 |

8.9 |

| Germany |

11.1% |

8.9% |

2.1 |

4.6 |

| Switzerland |

12.4% |

11.0% |

1.5 |

3.8 |

Encounter and infection rates for locations around the world, 1Q15–2Q15, by quarter (100,000 computers reporting minimum)

Encounter rate: The percentage of computers running Microsoft real-time security software that report detecting malware or unwanted software, or report detecting a specific threat or family, during a period.

CCM: Short for computers cleaned per mille (thousand). The number of computers cleaned for every 1,000 unique computers that run the MSRT. For example, if MSRT has 50,000 executions in a particular location in the first quarter of the year and removes infections from 200 computers, the CCM for that location in the first quarter of the year is 4.0 (200 ÷ 50,000 × 1,000).

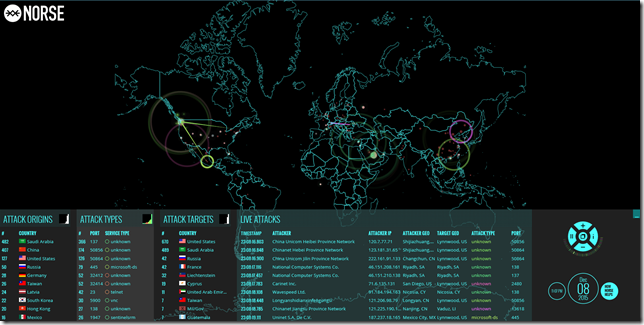

Se si desidera invece avere un’idea in real time degli attacchi che vengono effettati si veda il sito della azienda norvegese NORSE specializzata nella sicurezza informatica http://www.norse-corp.com/.

[…] paesi europei già evidenziato prima metà del 2015 nel SIR 19 (a riguardo si veda il mio post Novità inerenti la sicurezza di Novembre 2015), ma tale percentuale nella seconda metà del 2015 è ulteriormente […]